NTDSUTIL, Active Directory Domain Services(AD DS) ve Active Directory Lightwetight Directory Services (AD LDS) için yönetim kolaylıkları sağlayan bir araçtır. NTDSUTIL aracı AD DS veritabanı bakım işlemleri, rollerin yönetim ve kontrolü ve kaldırma işlemi sırasında hatalar ortaya çıkan Domain Controller(DC) lerden geriye kalan veri parçalarının temizlenmesi işlemleri için kullanılır. Bu araç AD DS ve AD LDS’ye hakim uzman yöneticiler için geliştirilmiştir.

NTDSUTIL, Windows Server 2008 ve Windows Server 2008 R2 sürümlerinde işletim sistemi kurulumuyla birlikte hazır olarak gelir fakat AD DS veya AD LDS rolleri kurulmuşsa kullanabilirsiniz. Bunun yanında Uzak Sunucu Yönetimi Araçlarının (Remote Server Administration Tool – RSAT) bir parçası olan AD DS Araçları yüklenmişse yine bu aracı kullanabilirsiniz.

NTDSUTIL aracını kullanabilmek için yönetici yetkisine sahip bir kullanıcıyla oturum açmalı veya komut satırını çalıştırırken sağ tuşa basıp “Run as adminstrator” komutuyla çalıştırılmalıdır. Komut satırı açıldığında “NTDSUTIL” komutu verilerek çalıştırılır.

Eğer AD LDS rolü yüklü fakat AD DS rolü yüklenmemişse “NTDSUTIL” aracı ile yapabileceğiniz bütün işleri yapabilmenizi sağlayan “DBDSUTIL.EXE” ve “DSMGMT.EXE” araçlarını da kullanabilirsiniz.

NTDUTIL aracı bütün yazı karakterlerini desteklememektedir. Bazı dillere özel karakterler kullanıldığında komutun söz dizimi doğru bile olsa hata ile sonuçlanacaktır (è, à gibi). NTDSUTIL komutlarını biri uzun diğeri kısa olmak üzere iki şekilde kullanabilirsiniz. Aşağıdaki tabloda NTDSUTIL komutlarının hem kısa hem de uzun yazılışları ve ne işe yaradıkları yazmaktadır.

Activate Instance %s (ac i %s) :AD veya AD LDS üzerinde hangi veritabanı üzerine işlem yapmak istediğimizi belirtir. Yanlış veritabanı üzerinde işlem yapmamızı engellemek için bir güvenlik önlemi niteliğindedir.

Authoritative restore (au r) : Yetkilendirilmiş geri yükleme işleminin yapılmasını sağlar. Bir geri yükleme işlemi normalde yetkisiz geri yükleme modunda (nonauthoritative restore mode) çalışır. Bu modda, AD nesneleri dahil olmak üzere bu nesnelerin orjinal USN numaraları (updated sequence number) ve diğer bütün bilgileri geri yüklenir. USN, Active Directory replikasyon servisi tarafından üzerinde değişiklik yapılıp yapılmadığını anlamak için kullanılır. Eğer değişiklik varsa diğer bütün domain controller bilgisayarlara bu değişiklik aktarılır. Bu şekilde bir geri yükleme yapıldığından USN numaraları eski olacağı için Active Direcyory replikasyon sistemi bu veriyi eski veri olarak görür dolayısıyla domain içinde replikasyon yapılmaz. Bu durum bazı DC’lerde geri yükleme işleminden önceki verinin bazılarında ise geri yüklenmiş halinin olmasına yol açar. Yetkilendirilmiş geri yükleme işlemi bu soruna çözüm olması için geliştirilmiştir.

ÖNEMLİ: Yetkilendirilmiş Geri Yükleme işlemi Active Directory yapısına olacak etkileri yüzünden çok dikkatli kullanılmalıdır. Yetkilendirilmiş Geri yükleme işlemi, bilgisayarın yedekten geri dönülmesi işleminden hemen sonra ve DC normal modda açılmadan veya servisler başlatılmadan anlık olarak yapılmalıdır.

Change Service Account %s1 %s2 : AD LDS servis hesabını değiştirmek için kullanılır. %s1 parametresi kullanıcı adına, %s2 parametresi bu hesabın şifresine karşılık gelir. Şifre kullanılmayacaksa “NULL” yazılmalıdır veya “*” yazılarak ayrı bir satırda şifre girişi yapılabilir.

Configurable Settings (co s) : AD DS içindeki dinamik verilerin yaşam sürelerini (TTL) ayarlamak için kullanılır. Konfigürasyon işlemine geçmeden önce “Connections” komutunu kullanarak “server connections” bölümüne geçmeli ve orda “connect to server SERVERADI” komutuyla hangi DC üzerinde işlem yapacağınızı belirtmelisiniz.

DS Behavior (ds b): Güvenli olmayan bağlantılar üzerinden gerçekleşen şifreli erişimlerle ilgili nasıl davaranılacağını ayarlamak için kullanılır. Bu tür erişimlere izin verebilir veya verilen bir izin varsa bu izni kaldırabiliriz. Varsayılan olarak bu tür işlemlere izin verilmez.

Files (f) : AD DS veya AD LDS veritabanları ve *.log dosyaları üzerinde işlem yapabilmeyi sağlayan araçları barındırır. İşleme başlamadan önce AD DS veya AD LDS servislerini durdurmalı ve “Activate Instance %s1” komutuyla hangi veritabanı üzerinde işlem yapmak istediğimizi belirtmeliyiz.

Group Membership Evaluation (g m e) : Bir kullanıcını group üyelikleri ile ilgili bir rapor oluşturur ve bu raporu *.tsv dosyası halinde komutun çalıştırıldığı klasöre kaydeder. Active Directory karmaşık grup yapıları içerebileceğinden yetkilendirme işlemleri sırasında problemler ortaya çıkabilir. Bu sorunlar kaynaklara erişim sağlamada veya oturum açma da kullanıcıların başarısızlığıyla sonuçlanabilir. Rapordaki sonuçları inceleyerek sorunun kaynağının ne olduğunu tespit edebilirsiniz.Örnek :

C:\Users\Administrator>ntdsutil

ntdsutil: g m e

group membership evaluation: set account dc yg

group membership evaluation: set global catalog yg

group membership evaluation: set resource yg

group membership evaluation: run yg.sistem.local administrator

Bu komuttan sonra altına C:\Users\Administrator klasörüne *.tsv uzantılı bir dosya oluşturacak. Bu dosyayı notepad ile açıp inceleyebilirsiniz.

IFM (i) : Additional Domain Controller (ADC) kurulumu için kurulum dosyası (Install From Media – IFM) hazırlar. Bu dosya kullanılarak mevcut yapıya yeni bir domain controller eklenebilir. Bu teknikle yapılan ADC kurulumlarında replikasyon için oluşan trafik ve replikasyon süresi azalır. Bununla birlikte IFM dosyası oluşturulduktan sonra eklenen, silinen veya değiştirilen nesneler için replikasyon yapılması gereklidir. Yine de bu replikasyon miktarı önemli ölçüde azalır.

*** IFM dosyaları kullanılarak sadece ADC kurulumu yapılabilir. İlk kez kurulan domain de bu dosyalar kullanılamaz.

*** ADC kurulumu için kullanılacak IFM dosyası aynı domaindeki bir domain controller bilgisayarda oluşturulmalıdır.

*** Eğer yeni kurulacak ADC Global Catalog olacaksa, IFM dosyası Global Catalog olan bir domain controller bilgisayarda oluşturulmalıdır.

*** Eğer yeni kurulacak ADC DNS Sunucu olarak kullanılacaksa, IFM dosyası da DNS Sunucu olan bir domain controller bilgisayarda oluşturulmalıdır.

*** IFM dosyalarını Windows Server 2008 veya Windows Server 2008 R2 işletim sistemlerinde oluşturabilirsiniz.

*** 64 bit işletim sistemlerinde kullanılmak üzere, 32 bit bir işletim sisteminde IFM dosyası oluşturabilirsiniz veya tam tersine 64 bit işletim sisteminde oluşturduğunuz IFM dosyasını 32 bit işletim sistemlerinde kullanabilirsiniz.

*** IFM dosyalarında şifreler vb. gibi gizli olması gereken bilgiler bulunmaz.

*** IFM dosyası içerisine SYSVOL klasörü de eklenmek isteniyorsa hem IFM dosyasının oluşturulduğu domain controller hem de kurulması planlanan ADC’de Windows Server 2008 SP2 ve sonrası veya Windows Server 2008 R2 yüklenmiş olmalıdır. Ek olarak SYSVOL klasörünün replikasyonu için DFS kullanılabilir.

*** IFM dosyasının oluşturulması sırasında Temp klasörüne, geçici bir database dosyası oluşturulur. Bu işlemler için HDD üzerinde mevcut AD DS veya AD LDS veritabanının %10 fazlası kadar boş yer olmalıdır. (Database 10 MB ise en az 11 MB boş yer olmalıdır).

LDAP Polices : AD LDS Default-Query Policy (Varsayılan Sorgu Kuralları)nesneleri için yönetim sınırlarını ayarlar. Bu komutu kullanabilmek için “Connections” ve “Connect to server SUNUCUADI” komutu kullanılarak ayarlarının geçerli olacağı sunucu belirtilmelidir.Domain Controller bilgisayarların hizmetlerini garanti altına almak için LDAP işlemlerinin bir kısmına sınırlar koyabiliriz. Bu sınırlar, yönetim kısıtlaması sağlamak için değil sunucuların performansını olumsuz yönde etkileyebilecek işlemleri engellemek veya DOS saldırılarına karşı esneklik kazandırmak amacıyla konulur. LDAP işlemleri için maksimum bağlantı sayısı, maksimum sorgu süresi gibi sınırlamalar koyabilirsiniz. LDAP kuralları, queryPolicy sınıfının nesneleri kullanılarak uygulanır. queryPolicy nesneleri ” CN=Query-Policies,CN=Directory Service,CN=Windows NT,CN=Services” konteynırı altında oluşturulabilir.

LDAP Port %d : AD LDS işlemleri için hangi portun üzerinden gerçekleştirileceğini ayarlamak için kullanılır.

List Instances (li i ) : AD LDS için oluşturulan instance’ların listesini verir.

Local Roles (lo r): Bir Read-Only Domain Controller(RODC) bilgisayar için yönetici rollerinin nasıl paylaştırılacağını yönetmek için kullanılır. Yönetici rolü paylaşımı işlemi, yönetici olmayan kullanıcılara RODC kurulumu ve yönetimi için gerekli izinleri sağlar. Bu sayede kullanıcıları “Domain admins” veya eşdeğer bir gruba üye yapmadan sadece RODC bilgisayarlarda geçerli olmak üzere yetki sağlanmış olur. Bir kullanıcıya RODC kurulum ve yönetim yetkisi verebilmek için yetki verecek kullanıcının “Domain Admins” grubuna üye olması gereklidir.

Metadata Cleanup (m c ) : Çökmüş bir domain controller bilgisayardaki metadata adı verilen kullanılmayan verileri temizler. Bir veya daha fazla domain veya uygulama dizini (Application Directory) taşıyan domain controller çöktüğünde bu komut seçilen domain veya uygulama dizinindeki kullanılmayan veri artıklarını temizlediği gibi File Replication Service verilerini ve Operation Master rollerinin (RID, PDC Schema Master gibi) transfer veya seize işlemlerinden sonra rollerin eski sahibi olan DC’de kalan verileri temizlemek için de kullanılır. Bu komutu kullanabilmek için “Connections” ve “Connect to Server SUNUCUADI” komutlarının kullanılması gereklidir.

Partition Management (pa m) : AD DS veya AD LDS dizin bölümlerini yönetmek amacıyla kullanılır. Bu komutu kullanmak için “Connections” ve “Connect to Server SUNUCUADI” komutlarının kullanılması gereklidir.

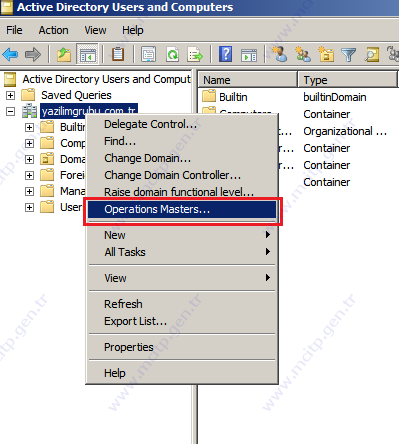

Roles (r) : Operation Master rollerinin normal veya zorlama şeklinde transfer işlemlerini yapmak için kullanılır. Bu komutu kullanmak için “Connections” ve “Connect to Server SUNUCUADI” komutlarının kullanılması gereklidir. Operation Master rolleri sadece yönetici yetkisine sahip kullanıcılar tarafından taşınabilir. Bu roller sistem tarafından otomatik olarak taşınamaz. Sadece domain ilk oluşturulduğunda bütün roller ilk kurulan domain controller bilgisayarı üzerinde yer alır. Bu rollerin taşınması işlemi standard erişim kontrolleri tarafından kontroller edilir. Eğer, sunucuyla ilgili planlama değişikliği olduğunda, sunucunun kapatılacağı, başka bir yere taşınacağı veya artık kullanılmayacağı durumlar gibi önceden planlama yapılabilecek durumlarda bir rolü başka bir sunucuya taşımak için “Transfer” metodunu kullanın. Bunun haricinde eğer bir rolü üzerinde barındıran sunucu çökmüşse ve yedekten geri yüklemeyecekseniz “Seize” metodunu kullanın. Hatta yedekten geri yüklenen bir sunucu “Seize” metoduyla rol başka sunucuya aktarılmamışsa bile bu role sahip değilmiş gibi davranır. Çünkü sunucular, sunucunun çökmesi ile yedekten geri dönülmesi arasında geçen sürede rolün başka bir sunucuya transfer edilip edilmediğini anlayamaz. Yedekten geri dönülen sunucu o role sahip olduğunu, sadece geri dönüş işlemi sırasında mevcut bütün sunucular bu rolün sahipliğinin hala kendisinde olduğunu onaylarlarsa kabul eder.

ÖNEMLİ: Bir role sahip sunucu faal bir şekilde çalışmasına devam ediyorsa rolü başka sunucuya aktarmak için “Seize” metodunu kullanmayın. Faal çalışan bir sunucudan “Seize” metodu kullanılarak transfer yapıldığında sistem verilerinde tutarsızlık meydana gelebilir. Ayrıca bir role sahip sunucu kısa süreli olarak hizmet vermeyecekse bu rolü başka bir sunucuya aktarmayın. Bu durum da her iki sunucu da kendisini o rolün sahibi olarak görebileceğinden yine sistem verilerinde tutarsızlığa neden olabilir.

Security Account Management (sec a m) : SID yönetimi için kullanılır. AD nesnelerinin her biri için benzersiz olacak şekilde SID (Security Idenfier) atanmıştır. Dosya, klasör, yazıcı, mail hesabı vb. gibi Windows Server 2003 güvenlik modeli ile korunan her AD nesnesine erişim bu SID numaraları aracılığıyla kontrol edilir. Bir SID, domaiin ve güvenlik hesaplarını tanımlayan RID kümesinin başlık bilgilerinden oluşur. Bir domain içindeki bütün DC’ler hesap oluşturma ve bu hesaba SID numarası atayabilirler. Her DC, bir güvenlik hesabı oluşturuken kullanılmak üzere bir RID havuzuna sahiptir. Bu havuzun %80’i tüketildiğinde DC RID rolüne sahip DC’den yeni bir havuz ister. Bu durum aynı RID havuzunun aynı domaindeki farklı DC’ler tarafından kullanılarak aynı SID numarasına sahip hesapların oluşturulmasını engeller. Bununla birlikte aynı havuzun farklı DC’lere tahsis edilmesi çok nadir de olsa muhtemeldir. Bu durumu engellemek için yinelenen SID numaralarını bildirmeniz gereklidir. Aynı RID havuzunun fark DC’lere verilmesinin bir nedeni de RID Pool Manager rolüne sahip bir DC’nin hala faal olarak çalışıyorken veya kısa süreli olarak çalışmadığı durumlar “Seize” metodu kullanılarak yapılan transfer işlemi sırasında yeni bir RID havuzu isteğinin gelmesidir.

Semantic Database Analysis (sem d a) : Bir AD DS veya AD LDS veritabanının doğruluğunu ve tutarlılığını kontrol eder. Veri tabanı doğruluk ve tutarlığı testi dosya yönetimi komutlarından farklı olarak veritabanının anlamsal olarak bütünlüğünü test eder. Komut sonunda var olan, silinen ve hayali komut olarak adlandırılan hiç bir nesneyle ilişkisi olmayan verilerle ilgili bir rapor oluşur. Bu komut kullanılmadan önce “Activate Instance %s” komutu ile hangi veritabanı üzerinde işlem yapılacağı belirtilmelidir. Ayrıca AD DS ve AD LDS servisleri durdurulmalı veya bilgisayarınızı offline modda açmalısınız.

Set DSRM Password (set d p) : Bir domain controller bilgisayardaki “Restore Mod” şifresini değiştirmek için kullanılır. Restore Mod, DS servislerinin çalışmadığı bir nev’i güvenli moddur. Bu şifre ilk olarak Active Directory kurulumu sırasında (dcpromo.exe) belirlenir. Eğer DC Restore Mod’da açılmışsa bu komutu kullanamazsınız.

SnapShot (sn) : Restore Mod’da açılmamış bir DC’deki AD DS ve AD LDS veritabanı ve *.log dosyalarının içeriğini görebileceğiz anlık görüntü dosyalarını (snapshot) yönetir. Bu komut kullanılmadan önce “Activate Instance %s” komutu ile hangi veritabanı üzerinde işlem yapılacağı belirtilmelidir. Snapshot dosyaları, güvenlik nedeniyle aynı backup dosyaları gibi korunmalıdır. Yetkisiz erişimleri engellemek için şifreleme veya diğer veri koruma yöntemlerini kullanmalısınız. Snapshot dosyaları çok hassas verilere sahip olduğundan içeriğini sadece Domain Admins ve Enterprise Admins grubuna üye kullanıcılar görebilir.

SSL port (%d) : AD LDS için SSL portunu ayarlamak için kullanılır.

olcay cok güzel olmuş eline sağlık